Протокол аутентификации представляет собой тип компьютерного протокола связи или криптографического протокола , специально предназначенные для передачи аутентификационных данных между двумя объектами. Это позволяет принимающему объекту аутентифицировать подключающийся объект (например, клиент, подключающийся к серверу), а также аутентифицировать себя для подключающегося объекта (сервер к клиенту) путем объявления типа информации, необходимой для аутентификации, а также синтаксиса. [1] Это самый важный уровень защиты, необходимый для безопасной связи в компьютерных сетях.

Цель [ править ]

С увеличением количества достоверной информации, доступной по сети, возникла потребность в ограничении доступа посторонних лиц к этим данным. В компьютерном мире украсть чью-либо личность легко - пришлось изобрести специальные методы проверки, чтобы выяснить, действительно ли человек / компьютер, запрашивающий данные, является тем, кем он себя называет. [2] Задача протокола аутентификации - указать точную последовательность шагов, необходимых для выполнения аутентификации. Он должен соответствовать основным принципам протокола:

- Протокол должен включать двух или более сторон, и все участники протокола должны знать протокол заранее.

- Все вовлеченные стороны должны соблюдать протокол.

- Протокол должен быть однозначным - каждый шаг должен быть точно определен.

- Протокол должен быть полным - в нем должно быть указано действие для каждой возможной ситуации.

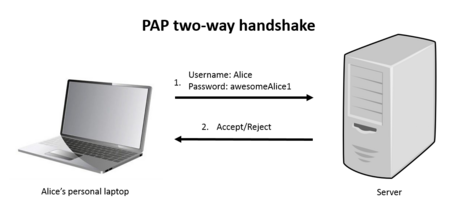

Иллюстрация аутентификации на основе пароля с использованием простого протокола аутентификации:

Алиса (объект, желающий быть проверенным) и Боб (объект, удостоверяющий личность Алисы) знают о протоколе, который они договорились использовать. Боб хранит пароль Алисы в базе данных для сравнения.

- Алиса отправляет Бобу свой пароль в пакете, соблюдая правила протокола.

- Боб сравнивает полученный пароль с паролем, хранящимся в его базе данных. Затем он отправляет пакет с сообщением «Аутентификация прошла успешно» или «Аутентификация не удалась» в зависимости от результата. [3]

Это пример очень простого протокола аутентификации, уязвимого для многих угроз, таких как подслушивание , повторная атака , атаки типа « злоумышленник в середине», атаки по словарю или атаки методом перебора. Большинство протоколов аутентификации более сложны, чтобы противостоять этим атакам. [4]

Типы [ править ]

Протоколы аутентификации, разработанные для протокола точка-точка PPP [ править ]

Протоколы используются в основном серверами двухточечного протокола (PPP) для проверки подлинности удаленных клиентов перед предоставлением им доступа к данным сервера. Большинство из них используют пароль как краеугольный камень аутентификации. В большинстве случаев пароль должен быть сообщен между взаимодействующими объектами заранее. [5]

PAP - протокол аутентификации пароля [ править ]

Протокол аутентификации по паролю - один из самых старых протоколов аутентификации. Аутентификация инициализируется клиентом, отправляющим пакет с учетными данными (имя пользователя и пароль) в начале соединения, при этом клиент повторяет запрос аутентификации до тех пор, пока не будет получено подтверждение. [6] Это крайне небезопасно, потому что учетные данные пересылаются « в открытом виде » и неоднократно, что делает его уязвимым даже для самых простых атак, таких как подслушивание и атаки типа « злоумышленник в середине» . Несмотря на широкую поддержку, указано, что если реализация предлагает более надежный метод аутентификации, этот метод долженбыть предложенным перед PAP. Смешанная аутентификация (например, один и тот же клиент, поочередно использующий PAP и CHAP) также не ожидается, поскольку аутентификация CHAP будет скомпрометирована PAP, отправившим пароль в виде обычного текста.

CHAP - протокол аутентификации запрос -рукопожатие [ править ]

Процесс аутентификации в этом протоколе всегда инициализируется сервером / хостом и может выполняться в любое время во время сеанса, даже повторно. Сервер отправляет случайную строку (обычно длиной 128 Б). Клиент использует пароль и строку, полученные в качестве параметров для хеш-функции MD5, а затем отправляет результат вместе с именем пользователя в виде обычного текста. Сервер использует имя пользователя для применения той же функции и сравнивает вычисленный и полученный хэш. Аутентификация успешна или неудачна.

EAP - Extensible Authentication Protocol [ править ]

Первоначально EAP был разработан для PPP (протокол точка-точка), но сегодня широко используется в IEEE 802.3 , IEEE 802.11 (WiFi) или IEEE 802.16 как часть структуры аутентификации IEEE 802.1x . Последняя версия стандартизирована в RFC 5247. Преимущество EAP заключается в том, что это только общая структура аутентификации для аутентификации клиент-сервер - особый способ аутентификации определен во многих его версиях, называемых EAP-методами. Существует более 40 EAP-методов, наиболее распространенными из которых являются:

- EAP-MD5

- EAP-TLS

- EAP-TTLS

- EAP-FAST

- EAP- PEAP

Протоколы архитектуры AAA (аутентификация, авторизация, учет) [ править ]

Сложные протоколы, используемые в более крупных сетях для проверки пользователя (аутентификация), управления доступом к данным сервера (авторизация) и мониторинга сетевых ресурсов и информации, необходимой для выставления счетов за услуги (учет).

TACACS , XTACACS и TACACS + [ править ]

Самый старый протокол AAA, использующий аутентификацию на основе IP без какого-либо шифрования (имена пользователей и пароли передавались в виде простого текста). В более поздней версии XTACACS (Extended TACACS) добавлены авторизация и учет. Оба эти протокола позже были заменены на TACACS +. TACACS + разделяет компоненты AAA, поэтому они могут быть отделены и обрабатываться на отдельных серверах (он даже может использовать другой протокол, например, для авторизации). Он использует TCP (протокол управления передачей) для транспортировки и шифрует весь пакет. TACACS + является собственностью Cisco.

РАДИУС [ править ]

Служба удаленной аутентификации пользователей с телефонным подключением (RADIUS) - это полный протокол AAA, обычно используемый интернет-провайдером . Учетные данные в основном основаны на комбинации имени пользователя и пароля, для транспорта используются протоколы NAS и UDP . [7]

ДИАМЕТР [ править ]

Диаметр (протокол) произошел от RADIUS и включает в себя множество улучшений, таких как использование более надежного транспортного протокола TCP или SCTP и более высокий уровень безопасности благодаря TLS . [8]

Другое [ править ]

Kerberos (протокол) [ править ]

Kerberos - это централизованная система сетевой аутентификации, разработанная в Массачусетском технологическом институте и доступная как бесплатная реализация от Массачусетского технологического института, а также во многих коммерческих продуктах. Это метод проверки подлинности по умолчанию в Windows 2000 и более поздних версиях. Сам процесс аутентификации намного сложнее, чем в предыдущих протоколах - Kerberos использует криптографию с симметричным ключом , требует доверенной третьей стороны и может использовать криптографию с открытым ключом на определенных этапах аутентификации, если это необходимо. [9] [10] [11]

Список различных других протоколов аутентификации [ править ]

- AKA

- CAVE-аутентификация

- CRAM-MD5

- Дайджест

- Протокол идентификации хоста (HIP)

- LAN менеджер

- NTLM , также известный как NT LAN Manager

- Протокол OpenID

- Протоколы согласования ключей с аутентификацией паролем

- Протокол аутентификации для доступа к сети (PANA)

- Протокол защищенного удаленного пароля (SRP)

- Протоколы RFID-аутентификации

- Woo Lam 92 (протокол)

- SAML

Ссылки [ править ]

- ↑ Дункан, Ричард (23 октября 2001 г.). «Обзор различных методов и протоколов аутентификации» . www.sans.org . Институт SANS . Проверено 31 октября 2015 года .

- ^ Шиндер, Деб (28 августа 2001). «Понимание и выбор методов аутентификации» . www.techrepublic.com . Проверено 30 октября 2015 года .

- ^ Ван Tilborg, Хенк CA (2000). Основы криптологии . Массачусетс: Kluwer Academic Publishers. С. 66–67. ISBN 0-7923-8675-2.

- ^ Смит, Ричард Э. (1997). Интернет-криптография . Массачусетс: Эддисон Уэсли Лонгман. С. 1–27 . ISBN 0-201-92480-3.

- ↑ Халеви, Шай. «Протоколы шифрования с открытым ключом и паролей». CiteSeerX 10.1.1.45.6423 . Цитировать журнал требует

|journal=( помощь ) - ^ Ванек, Томас. "Autentizacní telekomunikacních a datových sítích" (PDF) . CVUT Прага. Архивировано из оригинального (PDF) 4 марта 2016 года . Проверено 31 октября 2015 года .

- ^ «Протоколы AAA» . www.cisco.com . CISCO . Проверено 31 октября 2015 года .

- ↑ Лю, Джеффри (24 января 2006 г.). «Введение в диаметр» . www.ibm.com . IBM . Проверено 31 октября 2015 года .

- ^ «Kerberos: протокол сетевой аутентификации» . web.mit.edu . MIT Kerberos. 10 сентября 2015 . Проверено 31 октября 2015 года .

- ^ Шнайер, Брюс (1997). Прикладная криптография . Нью-Йорк: John Wiley & Sons, Inc., стр. 52–74. ISBN 0-471-12845-7.

- ^ "Протоколы прошлого" . srp.stanford.edu . Стэнфордский университет . Проверено 31 октября 2015 года .