| |

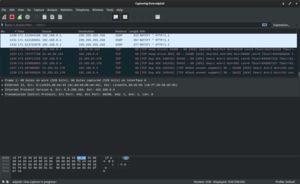

Графический интерфейс Wireshark | |

| Оригинальный автор (ы) | Джеральд Комбс [1] |

|---|---|

| Разработчики) | Команда Wireshark |

| изначальный выпуск | 1998 г. |

| Стабильный выпуск | 3.4.3 / 29 января 2021 г . [2] |

| Репозиторий | |

| Написано в | C , C ++ |

| Операционная система | Кроссплатформенность |

| Тип | Анализатор пакетов |

| Лицензия | GPLv2 [3] |

| Интернет сайт | www |

Wireshark является свободным и открытым исходным анализатором пакетов . Он используется для устранения неполадок в сети , анализа, разработки программного обеспечения и протоколов связи , а также обучения. Первоначально названный Ethereal , проект был переименован в Wireshark в мае 2006 года из-за проблем с товарным знаком. [4]

Wireshark является кроссплатформенным , в текущих выпусках он использует инструментарий виджетов Qt для реализации своего пользовательского интерфейса и использует pcap для захвата пакетов; он работает в Linux , macOS , BSD , Solaris , некоторых других Unix-подобных операционных системах и Microsoft Windows . Существует также версия для терминала (без графического интерфейса) под названием TShark. Wireshark и другие распространяемые с ним программы, такие как TShark, являются бесплатными программами , выпущенными в соответствии с условиями версии 2 Стандартной общественной лицензии GNU .

Функциональность [ править ]

Wireshark очень похож на tcpdump , но имеет графический интерфейс , а также некоторые встроенные параметры сортировки и фильтрации.

Wireshark позволяет пользователю переводить контроллеры сетевого интерфейса в неразборчивый режим (если поддерживается контроллером сетевого интерфейса ), чтобы они могли видеть весь трафик, видимый на этом интерфейсе, включая одноадресный трафик, не отправленный на MAC-адрес этого контроллера сетевого интерфейса . Однако при захвате анализатором пакетов в беспорядочном режиме на порту сетевого коммутатора не весь трафик через коммутатор обязательно отправляется на порт, где выполняется захват, поэтому захвата в беспорядочном режиме не обязательно достаточно, чтобы увидеть всю сеть трафик. Зеркалирование портов или различные сетевые ответвителираспространить захват на любую точку сети. Простые пассивные отводы чрезвычайно устойчивы к взлому [ необходима ссылка ] .

В GNU / Linux, BSD и macOS с libpcap 1.0.0 или новее Wireshark 1.4 и новее также может переводить контроллеры беспроводного сетевого интерфейса в режим мониторинга .

Если удаленная машина захватывает пакеты и отправляет захваченные пакеты на машину, на которой запущен Wireshark, используя протокол TZSP или протокол, используемый OmniPeek , Wireshark анализирует эти пакеты, чтобы он мог анализировать пакеты, захваченные на удаленной машине во время их захвата.

История [ править ]

В конце 1990-х годов Джеральд Комбс, выпускник факультета информатики Университета Миссури в Канзас-Сити , работал на небольшого поставщика Интернет-услуг . В то время коммерческие продукты для анализа протоколов стоили около 1500 долларов [5] и не работали на основных платформах компании (Solaris и Linux), поэтому Джеральд начал писать Ethereal и выпустил первую версию примерно в 1998 году. [6] Торговая марка Ethereal - это принадлежит Network Integration Services.

В мае 2006 года Комбс устроился на работу в CACE Technologies. Комбс по-прежнему владел авторскими правами на большую часть исходного кода Ethereal (а остальная часть была повторно распространена под GNU GPL), поэтому он использовал содержимое репозитория Ethereal Subversion в качестве основы для репозитория Wireshark. Однако он не владел торговой маркой Ethereal, поэтому он изменил название на Wireshark. [7] В 2010 году компания Riverbed Technology приобрела CACE [8] и стала основным спонсором Wireshark. Разработка Ethereal прекратилась, и совет по безопасности Ethereal рекомендовал перейти на Wireshark. [9]

Wireshark получил несколько отраслевых наград за годы [10], в том числе eWeek , [11] InfoWorld , [12] [13] [14] [15] [16] и PC Magazine . [17] Он также является лучшим сниффером пакетов в обзоре средств сетевой безопасности Insecure.Org [18] и был признан проектом месяца SourceForge в августе 2010 года [19].

Combs продолжает поддерживать общий код Wireshark и выпускать выпуски новых версий программного обеспечения. На веб-сайте продукта указано более 600 дополнительных авторов.

Особенности [ править ]

Wireshark - это программа сбора данных, которая «понимает» структуру ( инкапсуляцию ) различных сетевых протоколов. Он может анализировать и отображать поля вместе с их значениями, указанными в различных сетевых протоколах. Wireshark использует pcap для захвата пакетов, поэтому он может захватывать пакеты только в тех типах сетей, которые поддерживает pcap.

- Данные могут быть захвачены «по сети» из активного сетевого соединения или считаны из файла уже захваченных пакетов.

- Данные в реальном времени можно читать из различных типов сетей, включая Ethernet , IEEE 802.11 , PPP и loopback .

- Захваченные сетевые данные можно просматривать через графический интерфейс или через терминальную ( командную строку ) версию утилиты TShark.

- Захваченные файлы можно редактировать программно или преобразовывать с помощью переключателей командной строки в программу "editcap".

- Отображение данных можно уточнить с помощью фильтра отображения.

- Плагины могут быть созданы для анализа новых протоколов. [20]

- Вызовы VoIP в перехваченном трафике могут быть обнаружены. Если он закодирован в совместимой кодировке, медиапоток можно даже воспроизвести.

- Необработанный USB- трафик может быть захвачен. [21]

- Беспроводные соединения также можно фильтровать, если они проходят через контролируемую сеть Ethernet. [ требуется разъяснение ]

- Можно установить различные настройки, таймеры и фильтры, чтобы обеспечить возможность фильтрации вывода захваченного трафика.

Собственный формат файла сетевой трассировки Wireshark - это формат libpcap, поддерживаемый libpcap и WinPcap , поэтому он может обмениваться записанными сетевыми трассировками с другими приложениями, использующими тот же формат, включая tcpdump и CA NetMaster . Он также может считывать записи из других сетевых анализаторов, таких как Snoop , Network General 's Sniffer и Microsoft Network Monitor .

Безопасность [ править ]

Для захвата необработанного сетевого трафика с интерфейса требуются повышенные привилегии на некоторых платформах. По этой причине более старые версии Ethereal / Wireshark и tethereal / TShark часто работали с привилегиями суперпользователя . Учитывая огромное количество анализаторов протоколов, которые вызываются при захвате трафика, и распознавание возможности ошибки в анализаторе, может возникнуть серьезная угроза безопасности. Из-за довольно большого количества уязвимостей в прошлом (многие из которых допускали удаленное выполнение кода) и сомнений разработчиков относительно лучшего будущего развития, OpenBSD удалил Ethereal из своего дерева портов до OpenBSD 3.6. [22]

Повышенные привилегии необходимы не для всех операций. Например, альтернативой является запуск tcpdump или утилиты dumpcap, которая поставляется с Wireshark с привилегиями суперпользователя, для захвата пакетов в файл, а затем анализа пакетов, запустив Wireshark с ограниченными привилегиями. Чтобы имитировать анализ, близкий к реальному времени, каждый захваченный файл может быть объединен с помощью mergecap в растущий файл, обрабатываемый Wireshark. В беспроводных сетях можно использовать инструменты беспроводной безопасности Aircrack для захвата кадров IEEE 802.11 и чтения полученных файлов дампа с помощью Wireshark.

Начиная с Wireshark 0.99.7, Wireshark и TShark запускают dumpcap для захвата трафика. Платформам, которым требуются особые привилегии для захвата трафика, достаточно запустить dumpcap с этими привилегиями. Ни Wireshark, ни TShark не должны и не должны запускаться с особыми привилегиями.

Цветовая кодировка [ править ]

Wireshark может раскрашивать пакеты на основе правил, которые соответствуют определенным полям в пакетах, чтобы помочь пользователю с первого взгляда определить типы трафика. Предоставляется набор правил по умолчанию; пользователи могут изменять существующие правила окраски пакетов, добавлять новые или удалять правила.

Захват пакета моделирования [ править ]

Wireshark также можно использовать для захвата пакетов из большинства инструментов сетевого моделирования, таких как ns , OPNET Modeler и NetSim . [23]

См. Также [ править ]

- Capsa (программное обеспечение)

- Сравнение анализаторов пакетов

- EtherApe

- Fiddler (программное обеспечение)

- netsniff-ng

- Нгреп

- Омнипик

- Tcptrace

Примечания [ править ]

- ^ «Wireshark - О программе» . Фонд Wireshark . Проверено 30 января 2018 года .

- ^ «Выпущены Wireshark 3.4.3 и 3.2.11» . Фонд Wireshark. 29 января 2021 . Проверено 29 января 2021 года .

- ^ "Лицензия на часто задаваемые вопросы Wireshark" .

- ^ «Wireshark FAQ» . Проверено 31 декабря 2011 года .

- ^ "Приятный NetXRay берет на себя корпоративные функции" . InfoWorld . Цена указана вверху справа на странице. 17 ноября 1997 г.CS1 maint: другие ( ссылка )

- ^ «Вопросы и ответы с основателем Wireshark и Ethereal» . Интервью с Джеральдом Комбсом . protocolTesting.com. Архивировано из оригинала 7 марта 2016 года . Проверено 24 июля 2010 года .

- ^ "Что случилось с изменением названия? Wireshark - вилка?" . Wireshark: часто задаваемые вопросы . Проверено 9 ноября 2007 года .

- ^ «Riverbed расширяется на рынок управления производительностью сети с учетом приложений с приобретением технологий CACE» . Технология Riverbed. 21 октября 2010 . Проверено 21 октября 2010 года .

- ^ "enpa-sa-00024" . Эфирный. 10 ноября 2006 года Архивировано из оригинального 23 октября 2012 года . Проверено 8 июня 2010 года .

- ^ «Награды и награды» . Wireshark: О . Проверено 20 сентября 2010 года .

- ^ eWEEK Labs (28 мая 2012 г.). "Wireshark" . Самые важные приложения с открытым исходным кодом за все время . eWEEK . Проверено 12 августа 2012 года .

- ^ Ягер, Том (10 сентября 2007). «Лучшее из открытых источников в сети» . InfoWorld . Проверено 1 декабря 2014 года .

- ^ «Награда за лучшее программное обеспечение с открытым исходным кодом: Сеть» . InfoWorld . 5 августа 2008 . Проверено 28 апреля 2015 года .

- Перейти ↑ Mobley, High (18 сентября 2012 г.). «Bossie Awards 2012: Лучшее программное обеспечение для сетей с открытым исходным кодом и безопасности» . InfoWorld . Проверено 28 апреля 2015 года .

- ^ Ferrill, Пол (17 сентября 2013). «Bossie Awards 2013: Лучшее программное обеспечение для сетей с открытым исходным кодом и безопасности» . InfoWorld . Проверено 28 апреля 2015 года .

- ↑ Гарза, Виктор Р. (29 сентября 2014 г.). «Bossie Awards 2014: Лучшее программное обеспечение для сетей с открытым исходным кодом и безопасности» . InfoWorld . Проверено 28 апреля 2015 года .

- ↑ Линн, Самара. «Wireshark 1.2.6» . Wireshark 1.2.6. Обзор и рейтинг . Журнал ПК . Проверено 20 сентября 2010 года .

- ^ «Wireshark - № 1 из 14 лучших снифферов пакетов» . Insecure.Org . Проверено 12 августа 2012 года .

- ^ «Wireshark, проект месяца SourceForge, август 2010» . SourceForge . Проверено 12 августа 2012 года .

- ^ "Пример компиляции Dissector" . OmniIDL . Проверено 18 апреля 2013 года .

- ^ «Настройка захвата USB» . Wireshark Wiki . Проверено 31 декабря 2011 года .

- ^ "Журнал CVS для портов / net / ethereal / Attic / Makefile" . Openbsd.org . Проверено 8 июня 2010 года .

- ^ "Wireshark opnet | Протокол управления передачей | Интернет-протоколы" . Scribd . Проверено 14 января 2018 года .

Ссылки [ править ]

- Оребо, Анджела; Рамирес, Гилберт; Бил, Джей (14 февраля 2007 г.). Набор инструментов Wireshark & Ethereal Network Protocol Analyzer . Syngress . п. 448. ISBN 978-1-59749-073-3.

- Сандерс, Крис (23 мая 2007 г.). Практический анализ пакетов: использование Wireshark для решения реальных сетевых проблем . Пресс без крахмала . п. 192. ISBN. 978-1-59327-149-7.

- Чаппелл, Лаура (31 марта 2010 г.). Wireshark Network Analysis: официальное руководство для сертифицированного сетевого аналитика Wireshark . Институт анализа протокола, dba «Chappell University». п. 800. ISBN 978-1-893939-99-8.

- Чеок, Рой (1 июля 2014 г.). «Wireshark: Руководство по раскрашиванию моих пакетов» . Институт SANS. Цитировать журнал требует

|journal=( помощь )

Внешние ссылки [ править ]

| Викискладе есть медиафайлы по теме Wireshark . |

- Официальный веб-сайт