кликджекинг

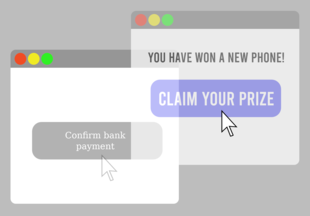

Clickjacking (классифицируемый как атака с исправлением пользовательского интерфейса или исправление пользовательского интерфейса ) — это злонамеренная техника , заставляющая пользователя щелкнуть что-то, отличающееся от того, что он воспринимает, таким образом потенциально раскрывая конфиденциальную информацию или позволяя другим получить контроль над своим компьютером, нажимая на, казалось бы, безобидные предметы, включая веб-страницы . [1] [2] [3] [4] [5]

Clickjacking — это пример проблемы запутанного заместителя , когда компьютер обманом заставляет злоупотреблять своими полномочиями. [6]

История

В 2002 году было отмечено, что можно загрузить прозрачный слой поверх веб-страницы и сделать так, чтобы ввод пользователя влиял на прозрачный слой без ведома пользователя. Однако до 2008 года это в основном игнорировалось как серьезная проблема. [7]

В 2008 году Иеремия Гроссман и Роберт Хансен обнаружили, что Adobe Flash Player можно взломать, что позволяет злоумышленнику получить доступ к компьютеру без ведома пользователя. [7]

Термин «кликджекинг» был придуман Иеремией Гроссманом и Робертом Хансеном, [8] [9] сочетанием слов «щелчок» и «угон». [7]

По мере обнаружения большего количества атак аналогичного характера, термин «исправление пользовательского интерфейса» был изменен, чтобы описать категорию этих атак, а не просто кликджекинг. [7]

Описание

Одна из форм кликджекинга использует уязвимости, присутствующие в приложениях или веб-страницах, чтобы позволить злоумышленнику манипулировать компьютером пользователя в своих интересах.

Например, кликджекинговая страница заставляет пользователя совершать нежелательные действия, нажимая на скрытые ссылки. На взломанной странице злоумышленники загружают другую страницу поверх исходной страницы в прозрачном слое, чтобы заставить пользователя совершить действия, результаты которых не будут такими, как ожидает пользователь. Ничего не подозревающие пользователи думают, что они нажимают видимые кнопки, в то время как на самом деле они выполняют действия на невидимой странице, нажимая кнопки страницы ниже слоя. Скрытая страница может быть подлинной страницей; поэтому злоумышленники могут обманом заставить пользователей выполнять действия, которые они никогда не планировали. Отследить такие действия до злоумышленников позже невозможно, поскольку подлинность пользователей была бы аутентифицирована на скрытой странице.

Категории кликджекинга

- Классический: работает в основном через веб-браузер [7]

- Likejacking: используетсоциальных сетей Facebook [10] [11]

- Вложенные: кликджекинг, адаптированный для воздействия на Google+ [12]

- Cursorjacking: манипулирует внешним видом и расположением курсора [7] .

- MouseJacking : вводить ввод с клавиатуры или мыши через удаленную радиочастотную связь [13] .

- Без браузера: не использует браузер [7]

- Кукиджекинг : получает куки из браузеров [7] [14]

- Файлджекинг: возможность настроить затронутое устройство в качестве файлового сервера [7] [15] [16]

- Атака на менеджер паролей: кликджекинг, использующий уязвимость в функции автозаполнения браузеров [7] .

Классический

Классический кликджекинг относится к ситуации, когда злоумышленник использует скрытые слои на веб-страницах , чтобы манипулировать действиями курсора пользователя, что приводит к тому, что пользователь вводит в заблуждение относительно того, на что на самом деле нажимают.

Пользователь может получить электронное письмо со ссылкой на видео о новости, но другая веб-страница, скажем, страница продукта на Amazon , может быть «скрыта» сверху или под кнопкой «ВОСПРОИЗВЕДЕНИЕ» новостного видео. Пользователь пытается «воспроизвести» видео, но на самом деле «покупает» продукт на Amazon. Хакер может отправить только один клик, поэтому они полагаются на тот факт, что посетитель вошел в систему Amazon.com и у него включен заказ в 1 клик.

Хотя техническая реализация этих атак может быть сложной из-за несовместимости между браузерами, ряд инструментов, таких как BeEF или Metasploit Project , предлагают почти полностью автоматизированную эксплуатацию клиентов на уязвимых веб-сайтах. Кликджекингу могут способствовать или могут способствовать другие веб-атаки, такие как XSS . [17] [18]

Лайкджекинг

Лайкджекинг — это злонамеренная техника, при которой пользователи, просматривающие веб-сайт, заставляют « лайкать » страницу Facebook или другие посты/аккаунты в социальных сетях , которые они намеренно не хотели «лайкать». [19] Термин «лайкджекинг» появился из комментария, опубликованного Кори Баллоу в статье «Как поставить лайк» чему угодно в Интернете (безопасно) [20] , которая является одной из первых задокументированных публикаций, объясняющих возможность злонамеренной активности в отношении Кнопка «Нравится» Facebook. [21]

Согласно статье в IEEE Spectrum , решение от лайкджекинга было разработано на одном из хакатонов Facebook . [22] Доступен букмарклет «Нравится» , который позволяет избежать возможности подмены лайков, присутствующей в кнопке «Нравится» Facebook . [23]

Вложенный

Вложенный кликджекинг, по сравнению с классическим кликджекингом, работает путем встраивания вредоносного веб-фрейма между двумя кадрами исходной, безвредной веб-страницы : кадром страницы во фрейме и тем, который отображается в верхнем окне. Это работает из-за уязвимости в заголовке HTTP X-Frame-Options, при котором, когда этот элемент имеет значение SAMEORIGIN, веб-браузер проверяет только два вышеупомянутых слоя. Тот факт, что дополнительные кадры могут быть добавлены между этими двумя, оставаясь незамеченными, означает, что злоумышленники могут использовать это в своих интересах.

В прошлом, с помощью Google+ и неисправной версии X-Frame-Options, злоумышленники могли вставлять кадры по своему выбору, используя уязвимость, присутствующую в системе поиска изображений Google . Между кадрами отображения изображений, которые также присутствовали в Google+, эти кадры, контролируемые злоумышленниками, могли загружаться без ограничений, что позволяло злоумышленникам вводить в заблуждение всех, кто заходил на страницу отображения изображений. [12]

Курсорджекинг

CursorJacking — это метод исправления пользовательского интерфейса, позволяющий изменить положение курсора в том месте, которое воспринимает пользователь. Он был обнаружен в 2010 году Эдди Борди, исследователем Vulnerability.fr, [24] Маркус Нимиц продемонстрировал это с помощью пользовательского значка курсора, а в 2012 году Марио Хайдерих (Mario Heiderich) скрытие курсора. [25]

Джорди Шансель, исследователь Alternativ-Testing.fr, обнаружил уязвимость CursorJacking с использованием кода Flash, HTML и JavaScript в Mozilla Firefox в системах Mac OS X (исправлено в Firefox 30.0), которая может привести к выполнению произвольного кода и шпионажу с веб-камеры. [26]

Вторая уязвимость CursorJacking была снова обнаружена Джорди Чанселем в Mozilla Firefox в системах Mac OS X (исправлена в Firefox 37.0) с использованием кода Flash, HTML и JavaScript, что также может привести к слежке через веб-камеру и запуску вредоносного дополнения. разрешение запуска вредоносных программ на компьютере пострадавшего пользователя. [27]

МаусДжек

В отличие от других методов кликджекинга, которые исправляют пользовательский интерфейс, MouseJack представляет собой уязвимость беспроводного аппаратного пользовательского интерфейса, о которой впервые сообщил Марк Ньюлин из Bastille.net в 2016 году, которая позволяет внедрить ввод с внешней клавиатуры в уязвимые ключи. [28] Компания Logitech предоставила исправления прошивки, но другие производители не отреагировали на эту уязвимость. [29]

без браузера

При бесбраузерном кликджекинге злоумышленники используют уязвимости в программах, чтобы воспроизвести в них классический кликджекинг без необходимости использования веб-браузера.

Этот метод кликджекинга в основном распространен среди мобильных устройств, обычно на устройствах Android , особенно из-за того, как работают всплывающие уведомления . Поскольку всплывающие уведомления имеют небольшую задержку между моментом запроса уведомления и моментом фактического отображения уведомления на экране, злоумышленники могут использовать этот промежуток для создания фиктивной кнопки, которая скрыта под уведомлением и на которую все еще можно нажать. . [7]

CookieJacking

CookieJacking — это форма кликджекинга, при которой файлы cookie крадут из веб-браузеров жертвы . Это делается путем обмана пользователя, заставляющего его перетаскивать объект, который кажется безвредным, но на самом деле заставляет пользователя выбирать все содержимое целевого файла cookie. Оттуда злоумышленник может получить файл cookie и все данные, которыми он обладает. [14] [ требуется уточнение ]

FileJacking

При взломе файлов злоумышленники используют возможности веб-браузера для навигации по компьютеру и доступа к компьютерным файлам для получения личных данных. Он делает это, обманывая пользователя, заставляя его установить активный файловый сервер (через окно выбора файлов и папок, которое используют браузеры). Благодаря этому злоумышленники теперь могут получать доступ и извлекать файлы с компьютеров своих жертв. [15]

Атака менеджера паролей

В статье 2014 года исследователя из Университета Карнеги-Меллона было обнаружено, что, хотя браузеры отказываются от автозаполнения, если протокол на текущей странице входа отличается от протокола на момент сохранения пароля, некоторые менеджеры паролей могут небезопасно вводить пароли для http-версии. https-сохраненных паролей. Большинство менеджеров не защищали от атак на основе iFrame и перенаправления и раскрывали дополнительные пароли, в которых использовалась синхронизация паролей между несколькими устройствами. [16]

Профилактика

Сторона клиента

NoScript

Защиту от кликджекинга (включая лайкджекинг) можно добавить в настольную и мобильную [30] версии Mozilla Firefox путем установки дополнения NoScript : его функция ClearClick, выпущенная 8 октября 2008 г., не позволяет пользователям нажимать на невидимые или «исправленные» элементы страницы. встроенных документов или апплетов. [31] Согласно «Справочнику по безопасности браузера» Google от 2008 года, ClearClick от NoScript является «бесплатным продуктом, который обеспечивает разумную степень защиты» от Clickjacking. [32] В NoScript 2.2.8 RC1 была добавлена защита от новой атаки с использованием курсора. [25]

НетКликджек

Надстройка веб-браузера «NoClickjack» ( расширение браузера ) добавляет защиту от кликджека на стороне клиента для пользователей Google Chrome , Mozilla Firefox , Opera и Microsoft Edge , не мешая работе законных iFrames. NoClickjack основан на технологии, разработанной для GuardedID. Надстройка NoClickjack предоставляется бесплатно.

GuardedID

GuardedID (коммерческий продукт) включает защиту от кликджека на стороне клиента для пользователей Internet Explorer, не мешая работе законных iFrames. [33] Защита от кликджека GuardedID принудительно делает все кадры видимыми. GuardedID объединяется [ требуется разъяснение ] с надстройкой NoClickjack, чтобы добавить защиту для Google Chrome , Mozilla Firefox , Opera и Microsoft Edge .

Газель

Gazelle — это безопасный веб-браузер проекта Microsoft Research , основанный на IE, который использует модель безопасности, подобную операционной системе, и имеет собственную ограниченную защиту от кликджекинга. [34] В Gazelle окно другого происхождения может отображать динамическое содержимое только поверх экранного пространства другого окна, если отображаемое им содержимое непрозрачно.

Обозреватель перекрестка v2

Intersection Observer v2 API [35] вводит концепцию отслеживания фактической «видимости» целевого элемента, как это определил бы человек. [36] Это позволяет виджету в рамке определять, когда он закрыт. Эта функция включена по умолчанию, начиная с Google Chrome 74, выпущенного в апреле 2019 года. [37] В настоящее время Chrome — единственный браузер, реализующий API.

Серверная часть

Фреймкиллер

Владельцы веб-сайтов могут защитить своих пользователей от исправления пользовательского интерфейса (кликджекинга на основе фреймов) на стороне сервера, включив фрагмент кода JavaScript на тех страницах, которые они не хотят включать во фреймы из других источников. [32]

Такая защита на основе JavaScript не всегда надежна. Это особенно верно для Internet Explorer [32] , где такого рода меры противодействия можно обойти «преднамеренно», включив целевую страницу в элемент <IFRAME SECURITY=restricted>. [38]

X-Frame-Параметры

В 2009 году в Internet Explorer 8 был представлен новый HTTP-заголовок, X-Frame-Optionsкоторый предлагал частичную защиту от кликджекинга [39] [40] и был принят другими браузерами ( Safari , [41] Firefox , [42] Chrome , [43] и Opera [ 43]. 44] ) вскоре после этого. Заголовок, установленный владельцем веб-сайта, объявляет предпочтительную политику кадрирования: значения DENY, или запрещают любое кадрирование, кадрирование внешними сайтами или разрешают кадрирование только указанным сайтом соответственно. Кроме того, некоторые рекламные сайты возвращают нестандартныйALLOW-FROM originSAMEORIGINALLOWALL value с намерением разрешить кадрирование их содержимого на любой странице (эквивалентно полному отсутствию установки X-Frame-Options).

В 2013 году заголовок X-Frame-Options был официально опубликован как RFC 7034, [45] , но не является интернет-стандартом. Документ предоставлен исключительно в ознакомительных целях. Рекомендация уровня 2 политики безопасности контента W3C предоставляет альтернативную директиву безопасности, предков фреймов, которая предназначена для вывода из употребления заголовка X-Frame-Options. [46]

Заголовок безопасности, такой как X-Frame-Options, не защитит пользователей от атак кликджекинга, которые не используют фрейм. [47]

Политика безопасности контента

Директива Content Security Policyframe-ancestors (представленная в версии 1.1) может разрешить или запретить встраивание контента потенциально враждебными страницами с использованием iframe, объекта и т. д. Эта директива отменяет директиву X-Frame-Options. Если страница обслуживается с обоими заголовками, браузер должен отдавать предпочтение политике предков фреймов. [48] — хотя некоторые популярные браузеры не подчиняются этому требованию. [49]

Пример политик предков фреймов:

# Запретить встраивание. Все фреймы и т. д. будут пустыми или будут содержать страницу ошибки конкретного браузера. Content-Security-Policy: предки фреймов 'none'

# Разрешить встраивание только собственного контента . Content-Security-Policy: предки фреймов 'self'

# Разрешить определенным источникам вставлять этот контент Content-Security-Policy: фреймы-предки www.example.com www.wikipedia.org

Смотрите также

- Мышеловки

- Безопасность браузера

- Мошенничество с кликами

- Межсайтовый скриптинг

- Интернет-безопасность

- Интернет-безопасность

- Вредоносная реклама

- Фишинг

- Хакер безопасности

- Социальный джекинг

использованная литература

- ↑ Роберт Макмиллан (17 сентября 2008 г.). «По запросу Adobe хакеры замалчивают разговоры о кликджекинге» . Мир ПК. Архивировано из оригинала 17 июля 2015 года . Проверено 8 октября 2008 г.

- ↑ Мегха Дхаван (29 сентября 2008 г.). «Осторожно, кликджекеры на охоте» . Индия Таймс . Проверено 8 октября 2008 г.

- ↑ Дэн Гудин (7 октября 2008 г.). «Сетевая игра превращает ПК в зомби-слежку под прикрытием» . Регистр . Проверено 8 октября 2008 г.

- ↑ Фредрик Лейн (8 октября 2008 г.). «Веб-серферы сталкиваются с новой опасной угрозой : кликджекинг » . Newsfactor.com. Архивировано из оригинала 13 октября 2008 года . Проверено 8 октября 2008 г.

- ^ Шахриар, Хоссейн; Девендран, Вамши Кришна (4 июля 2014 г.). «Классификация атак Clickjacking и методы обнаружения» . Журнал информационной безопасности: глобальная перспектива . 23 (4–6): 137–147. дои : 10.1080/19393555.2014.931489 . ISSN 1939-3555 . S2CID 43912852 .

- ↑ Сбитый с толку депутат снова едет! , Тайлер Клоуз, октябрь 2008 г.

- ^ a b c d e f g h i j k Нимиц, Маркус (2012). «Исправление атак пользовательского интерфейса на устройствах Android» (PDF) . Черная шляпа .

- ↑ Вы не знаете (нажмите) Джек Роберт Лемос, октябрь 2008 г.

- ^ Джастин, Берри. «Номер справки Facebook 1-888-996-3777» . Проверено 7 июня 2016 г.

- ^ «Вирусный кликджекинг-червь« Нравится »поражает пользователей Facebook» . Голая безопасность . 31 мая 2010 г. . Проверено 23 октября 2018 г.

- Викискладе есть медиафайлы по теме червя Facebook . Голая безопасность . 31 мая 2010 г. . Проверено 23 октября 2018 г.

- ^ a b Лекис, Себастьян (2012). «О хрупкости и ограничениях текущих схем защиты от Clickjacking, предоставляемых браузером» (PDF) . ЮСЕНИКС .

- ^ «Взломы беспроводной мыши и защита сетевой безопасности» . МЫШДЖЕК . Проверено 3 января 2020 г.

- ^ б Валотта , Росарио (2011). «Кукиджекинг» . тентаколоВиола — site.google.com . Проверено 23 октября 2018 г.

- ^ a b «Файлджекинг: как сделать файловый сервер из вашего браузера (конечно, с HTML5)» . blog.kotowicz.net . Проверено 23 октября 2018 г.

- ^ a b «Менеджеры паролей: атаки и защита» (PDF) . Проверено 26 июля 2015 г.

- ^ «Кликджекинг встречает XSS: современное состояние» . Эксплуатировать БД. 26 декабря 2008 г. . Проверено 31 марта 2015 г.

- ^ Кшиштоф Котович. «Использование неэксплуатируемого XSS с помощью кликджекинга» . Проверено 31 марта 2015 г.

- ↑ Коэн, Ричард (31 мая 2010 г.). «Работа в Facebook — «Лайкджекинг » » . Софос . Архивировано из оригинала 4 июня 2010 года . Проверено 5 июня 2010 г.

- ^ Баллоу, Кори (2 июня 2010 г.). Термин « лайкджекинг» прижился . jqueryin.com. Архивировано из оригинала 5 июня 2010 года . Проверено 8 июня 2010 г.

- ↑ Перес, Сара (2 июня 2010 г.). « « Лайкджекинг» набирает обороты на Facebook» . ReadWriteWeb. Архивировано из оригинала 16 августа 2011 года . Проверено 5 июня 2010 г.

- ↑ Кушнер, Дэвид (июнь 2011 г.). «Философия Facebook: двигайся быстро и ломай вещи» . www.spectre.ieee.org . Проверено 15 июля 2011 г.

- ↑ Перес, Сара (23 апреля 2010 г.). «Как «лайкнуть» что-либо в Интернете (безопасно)» . ReadWriteWeb . Проверено 24 августа 2011 г.

- ^ Подлипенский, Пол. «Подмена курсора и захват курсора» . Подлипенский.com . Павел Подлипенский. Архивировано из оригинала 22 ноября 2017 года . Проверено 22 ноября 2017 г.

- ^ a b Кшиштоф Котович (18 января 2012 г.). "Снова курсорджекинг" . Проверено 31 января 2012 г.

- ^ "Рекомендации по безопасности Mozilla Foundation 2014-50" . Мозилла . Проверено 17 августа 2014 г.

- ^ "Рекомендации по безопасности Mozilla Foundation 2015-35" . Мозилла . Проверено 25 октября 2015 г.

- ^ "Что такое МаусДжек!" . Бастилия . Проверено 3 января 2020 г.

- ^ «CERT VU # 981271 Несколько беспроводных устройств с клавиатурой / мышью используют небезопасный проприетарный беспроводной протокол» . www.kb.cert.org . Проверено 3 января 2020 г.

- ↑ Джорджио Маоне (24 июня 2011 г.). «Без скрипта везде» . hackademix.net . Проверено 30 июня 2011 г.

- ↑ Джорджио Маоне (8 октября 2008 г.). «Здравствуй, ClearClick, прощай, Clickjacking» . hackademix.net . Проверено 27 октября 2008 г.

- ^ a b c Михал Залевски (10 декабря 2008 г.). «Руководство по безопасности браузера, часть 2, исправление пользовательского интерфейса» . Google Inc. Проверено 27 октября 2008 г.

- ↑ Роберт Хансен (4 февраля 2009 г.). "Кликджекинг и GuardedID лаборатория безопасности веб-приложений ha.ckers.org" . Архивировано из оригинала 11 июля 2012 года . Проверено 30 ноября 2011 г.

- ^ Ван, Хелен Дж .; Гриер, Крис; Мощук, Александр; Кинг, Сэмюэл Т .; Чоудхури, Пиали; Вентер, Герман (август 2009 г.). «Многоосновная конструкция ОС веб-браузера Gazelle» (PDF) . 18-й симпозиум по безопасности Usenix, Монреаль, Канада . Проверено 26 января 2010 г.

- ^ "Intersection Observer - черновик редактора W3C" .

- ^ «Доверие — это хорошо, наблюдение — лучше» .

- ^ «Деанонимизация с помощью Clickjacking в 2019 году» .

- ^ Giorgio Maone (27 октября 2008). «Эй, IE8, у меня есть защита от кликджекинга» . hackademix.net . Проверено 27 октябре +2008 .

- ↑ Эрик Лоуренс (27 января 2009 г.). «Безопасность IE8, часть VII: защита от ClickJacking» . Проверен 30 декабрь 2010 .

- ↑ Эрик Лоуренс (30 марта 2010 г.). «Борьба с ClickJacking с помощью X-Frame-Options» . Источник +30 Декабря 2010 .

- ↑ Райан Нарэйн (8 июня 2009 г.). «Гигантский патч для Apple Safari: исправлено более 50 уязвимостей» . Проверено 10 июня 2009 г.

- ^ https://developer.mozilla.org/en/The_X-FRAME-OPTIONS_response_header . Архивировано 7 октября 2010 г. на Wayback Machine . Заголовок ответа X-Frame-Options - MDC

- ↑ Адам Барт (26 января 2010 г.). «Безопасность в деталях: новые функции безопасности» . Проверено 26 января 2010 г.

- ^ «Поддержка веб-спецификаций в Opera Presto 2.6» . 12 октября 2010 г. Архивировано из оригинала 14 января 2012 г .. Проверено 22 января 2012 г.

- ^ «Параметры X-Frame поля заголовка HTTP» . IETF. 2013.

- ^ «Политика безопасности контента, уровень 2» . W3C. 2016.

- ^ «Блог lcamtuf: X-Frame-Options, или решение неправильной проблемы» .

- ^ «Политика безопасности контента, уровень 2» . w3.org . 2 июля 2014 г. . Проверено 29 января 2015 г.

- ^ "Шпаргалка по защите от кликджекинга" . Проверено 15 января 2016 г.

- Хакерство (компьютерная безопасность)

- Компьютерная культура

- Эксплойты веб-безопасности

- Социальная инженерия (компьютерная безопасность)