Эта статья требует дополнительных ссылок для проверки . ( июнь 2014 г. ) ( Узнайте, как и когда удалить это сообщение-шаблон ) |

В вычислении , аппаратные генератор случайных чисел ( HRNG ) или истинный генератор случайных чисел ( TRNG ) представляет собой устройство , которое генерирует случайные числа от физического процесса , а не с помощью алгоритма . Такие устройства часто основаны на микроскопических явлениях, которые генерируют статистически случайные « шумовые » сигналы низкого уровня, такие как тепловой шум , фотоэлектрический эффект с использованием светоделителя и другие квантовые явления. Эти стохастическиеТеоретически процессы совершенно непредсказуемы, и утверждения теории о непредсказуемости подлежат экспериментальной проверке . Это контрастирует с парадигмой генерации псевдослучайных чисел, обычно реализуемой в компьютерных программах .

Аппаратный генератор случайных чисел обычно состоит из преобразователя для преобразования некоторых аспектов физических явлений в электрический сигнал, усилителя и других электронных схем для увеличения амплитуды случайных колебаний до измеримого уровня, а также некоторого типа аналогово-аналогового сигнала. цифровой преобразователь для преобразования выходных данных в цифровое число, часто простую двоичную цифру 0 или 1. Путем многократной дискретизации случайно изменяющегося сигнала получается серия случайных чисел.

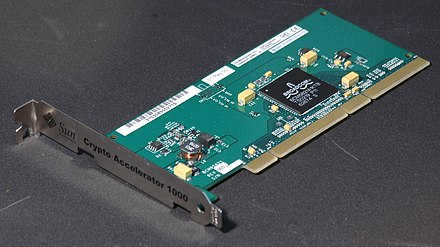

Основное применение электронных аппаратных генераторов случайных чисел - в криптографии , где они используются для генерации случайных криптографических ключей для безопасной передачи данных. Они широко используются в протоколах Интернет-шифрования, таких как Transport Layer Security (TLS).

Генераторы случайных чисел также могут быть построены на основе «случайных» макроскопических процессов с использованием таких устройств, как подбрасывание монет , игральные кости , колеса рулетки и лотерейные машины . Наличие непредсказуемости в этих явлениях может быть оправдано теорией неустойчивых динамических систем и теорией хаоса . Несмотря на то, что макроскопические процессы детерминированы в соответствии с механикой Ньютона , производительность хорошо спроектированного устройства, такого как колесо рулетки, невозможно предсказать на практике, потому что это зависит от чувствительных микродеталей начальных условий каждого использования.

Хотя игральные кости в основном использовались в азартных играх и в качестве «случайных» элементов в играх (например, ролевые игры ), викторианский ученый Фрэнсис Гальтон в 1890 году описал способ использования кубиков для явной генерации случайных чисел в научных целях [1]

Аппаратные генераторы случайных чисел обычно производят только ограниченное количество случайных битов в секунду. Чтобы увеличить доступную скорость выходных данных, они часто используются для генерации « начального числа » для более быстрого криптографически безопасного генератора псевдослучайных чисел , который затем генерирует псевдослучайную выходную последовательность с гораздо более высокой скоростью передачи данных.

Использует [ редактировать ]

Непредсказуемые случайные числа были впервые исследованы в контексте азартных игр , и многие устройства рандомизации, такие как игральные кости , тасование игральных карт и колеса рулетки , были впервые разработаны для такого использования. Справедливо произведенные случайные числа имеют жизненно важное значение для электронных азартных игр, и способы их создания иногда регулируются правительственными комиссиями по азартным играм.

Случайные числа также используются для целей, не связанных с азартными играми, как в тех случаях, когда их использование является математически важным, например, выборка для опросов общественного мнения , так и в ситуациях, когда справедливость приближается к рандомизации , таких как лотереи военного призыва и выбор присяжных .

Криптография [ править ]

Основное применение аппаратных генераторов случайных чисел - в области шифрования данных , например, для создания случайных криптографических ключей и одноразовых номеров, необходимых для шифрования и подписи данных. Они представляют собой более безопасную альтернативу генераторам псевдослучайных чисел (PRNG), программному обеспечению, обычно используемому в компьютерах для генерации «случайных» чисел. ГПСЧ используют детерминированный алгоритм для создания числовых последовательностей. Хотя эти псевдослучайные последовательности проходят тесты статистических шаблонов на случайностьзная алгоритм и условия, используемые для его инициализации, называемые «начальным числом», можно предсказать результат. Поскольку последовательность чисел, производимая ГПСЧ, в принципе предсказуема, данные, зашифрованные с помощью псевдослучайных чисел, потенциально уязвимы для криптоанализа . Аппаратные генераторы случайных чисел создают последовательности чисел, которые, как предполагается, не являются предсказуемыми, и поэтому обеспечивают максимальную безопасность при использовании для шифрования данных.

Ранние работы [ править ]

Одним из первых способов получения случайных чисел был вариант тех же машин, которые использовались для игры в кено или выбора номеров лотереи . Они включали смешанные пронумерованные шары для пинг-понга с продуваемым воздухом, возможно, в сочетании с механическим перемешиванием, и использовали некоторый метод для извлечения мячей из смесительной камеры ( патент США 4786056 ). Этот метод дает разумные результаты в некоторых смыслах, но случайные числа, генерируемые с его помощью, являются дорогостоящими. Этот метод по своей сути медленный и непригоден для большинства вычислительных приложений.

29 апреля 1947 года RAND Corporation начала генерировать случайные цифры с помощью «электронного колеса рулетки», состоящего из источника импульсов случайной частоты примерно 100 000 импульсов в секунду, стробируемых один раз в секунду с импульсом постоянной частоты и подаваемого в пятиразрядный двоичный счетчик. . Douglas Aircraft построил оборудование, реализовав предложение Сесила Хастинга (RAND P-113) [2] для источника шума (скорее всего, хорошо известное поведение миниатюрной газовой тиратронной трубки 6D4 при помещении в магнитное поле [3] ). Двадцать из 32 возможных значений счетчика были отображены на 10 десятичных разрядов, а остальные 12 значений счетчика были отброшены. [4]

Результаты длительного прогона с помощью машины RAND, отфильтрованные и протестированные, были преобразованы в таблицу, которая была опубликована в 1955 году в книге «Миллион случайных цифр со 100 000 нормальных отклонений» . Таблица RAND стала значительным прорывом в доставке случайных чисел, потому что такой большой и тщательно подготовленной таблицы никогда не было. Это был полезный источник для моделирования, моделирования и получения произвольных констант в криптографических алгоритмах, чтобы продемонстрировать, что константы не были выбраны злонамеренно. Блочные шифры Хуфу и Хафре относятся к числу приложений, использующих таблицу RAND. [5] См .: У меня в рукаве нет цифр .

Физические явления со случайными свойствами [ править ]

Квантовые случайные свойства [ править ]

Есть два фундаментальных источника практической квантово-механической физической случайности: квантовая механика на атомном или субатомном уровне и тепловой шум (некоторые из которых имеют квантово-механическое происхождение). Квантовая механика предсказывает, что определенные физические явления, такие как ядерный распад атомов, [6] являются фундаментально случайными [7] и, в принципе, не могут быть предсказаны (обсуждение эмпирической проверки квантовой непредсказуемости см. В тестовых экспериментах Белла ). И поскольку мир существует при температуре выше абсолютного нуля, каждая система имеет случайные вариации в своем состоянии; например, молекулы газов, составляющих воздух, постоянно отскакивают друг от друга случайным образом ( см. статистическую механику ). Эта случайность также является квантовым явлением ( см. фонон ).

Поскольку исход квантово-механических событий невозможно предсказать даже в принципе, они являются « золотым стандартом » для генерации случайных чисел. Некоторые квантовые явления, используемые для генерации случайных чисел, включают:

- Дробовой шум , квантово-механический источник шума в электронных схемах. Простой пример - лампа, светящаяся на фотодиоде. Из-за принципа неопределенности приходящие фотоны создают шум в цепи. Сбор шума для использования создает некоторые проблемы, но это особенно простой случайный источник шума. Однако энергия дробового шума не всегда хорошо распределяется по интересующей полосе пропускания. Газовые диодные и тиратронные электронные лампы в поперечном магнитном поле могут генерировать значительную шумовую энергию (10 В или более в нагрузках с высоким импедансом), но имеют очень пиковое распределение энергии и требуют тщательной фильтрации для достижения равномерности в широком спектре. [8]

- Источник излучения ядерного распада , обнаруженный счетчиком Гейгера, подключенным к компьютеру.

- Фотоны проходят через полупрозрачное зеркало . Эти взаимоисключающие события (отражение / передача) обнаружены и связанные с «0» или «1» битовых значений соответственно.

- Усиление сигнала производится на базе транзистора с обратным смещением . Эмиттер насыщен электронами, и иногда они туннелируют через запрещенную зону и выходят через базу. Затем этот сигнал усиливается через еще несколько транзисторов, и результат передается в триггер Шмитта .

- Спонтанное параметрическое преобразование с понижением частоты, ведущее к выбору состояния двоичной фазы в вырожденном параметрическом генераторе оптических сигналов . [9]

- Колебания энергии вакуума, измеренные с помощью гомодинного детектирования . [10] [11] [ необходим сторонний источник ]

Классические случайные свойства [ править ]

Тепловые явления обнаружить легче. Они в некоторой степени уязвимы для атак из-за понижения температуры системы [12], хотя большинство систем перестают работать при температурах, достаточно низких, чтобы уменьшить шум в два раза (например, ~ 150 K). Некоторые из используемых термических явлений включают:

- Тепловой шум от резистора , усиленный для создания случайного источника напряжения. [12]

- Лавинный шум, генерируемый лавинным диодом , или шум пробоя стабилитрона от обратного смещения стабилитрона .

- Атмосферный шум , обнаруживаемый радиоприемником, подключенным к ПК (хотя большая его часть, например шум молнии, не является собственно тепловым шумом, а, скорее всего, является хаотическим явлением).

В отсутствие квантовых эффектов или теплового шума можно использовать другие явления, которые имеют тенденцию быть случайными, хотя и не так легко описываются законами физики. Когда несколько таких источников тщательно объединяются (как, например, в алгоритме Ярроу или CSPRNG Фортуны ), можно собрать достаточно энтропии для создания криптографических ключей и одноразовых номеров., хотя, как правило, по ограниченным ценам. Преимущество этого подхода в том, что в принципе не требуется специального оборудования. Недостатком является то, что достаточно осведомленный злоумышленник может незаметно модифицировать программное обеспечение или его входные данные, тем самым уменьшая случайность выходных данных, возможно, существенно. Основным источником случайности, обычно используемым в таких подходах, является точная синхронизация прерываний, вызванных механическими устройствами ввода / вывода, такими как клавиатуры и дисководы , различные счетчики системной информации и т. Д.

Этот последний подход следует применять осторожно, и в противном случае он может подвергнуться атаке. Например, прямая безопасность генератора в ядре Linux 2.6.10 может быть нарушена с временной сложностью 2 64 или 2 96 . [13]

Дрейф часов [ править ]

Другое переменное физическое явление, которое легко измерить, - это дрейф часов. Есть несколько способов измерить и использовать дрейф часов как источник случайности.

Intel 82802 Hub микропрограмм (FWH) чип включал аппаратные ГСЧ [14] , используя два свободных погонных осцилляторы, один быстрый и один медленный. Источник теплового шума (не синфазный шум от двух диодов) используется для модуляции частоты медленного генератора, который затем запускает измерение быстрого генератора. Затем этот результат устраняется с помощью шага декорреляции типа фон Неймана (см. Ниже). Скорость вывода этого устройства несколько меньше 100 000 бит / с. Этот чип был дополнительным компонентом семейства наборов микросхем 840, который поддерживал более раннюю шину Intel. В современные ПК он не входит.

Все VIA C3микропроцессоры включают аппаратный ГСЧ на микросхеме процессора с 2003 года. Вместо использования теплового шума необработанные биты генерируются с помощью четырех свободно работающих генераторов, которые предназначены для работы с разной скоростью. Выход двух осцилляторов подвергается операции XOR для управления смещением на третьем генераторе, выход которого синхронизирует выход четвертого генератора для получения необработанного бита. Незначительные изменения температуры, характеристик кремния и местных электрических условий вызывают постоянные изменения скорости генератора и, таким образом, создают энтропию необработанных битов. Чтобы еще больше гарантировать случайность, на каждом кристалле фактически есть два таких RNG, каждый из которых расположен в разных средах и вращается на кремнии. Окончательный результат - смесь этих двух генераторов. Необработанная скорость вывода составляет от десятков до сотен мегабит в секунду,а скорость отбеливания составляет несколько мегабит в секунду. Программное обеспечение пользователя может получить доступ к сгенерированному случайному потоку битов с помощью новых непривилегированных инструкций машинного языка.

Программная реализация родственной идеи на обычном оборудовании включена в CryptoLib [15] , библиотеку криптографических подпрограмм. Алгоритм называется истинным и. Большинство современных компьютеров имеют два кварцевых генератора: один для часов реального времени, а другой - для основных часов ЦП; truerand использует этот факт. Он использует службу операционной системы, которая устанавливает будильник по часам реального времени. Одна подпрограмма устанавливает этот будильник так, чтобы он срабатывал за один такт часов (обычно 1/60 секунды). Затем другой входит в цикл while, ожидая срабатывания сигнала тревоги. Поскольку аварийный сигнал не всегда срабатывает ровно в один тик, младшие значащие биты в количестве итераций цикла между установкой аварийного сигнала и его триггером будут варьироваться случайным образом, что, возможно, будет достаточно для некоторых применений. Truerand не требует дополнительного оборудования, но в многозадачной системе следует проявлять большую осторожность, чтобы избежать нерандомизирующего вмешательства со стороны других процессов (например,в приостановке процесса цикла подсчета, когда планировщик операционной системы запускает и останавливает различные процессы).

Код RDRANDоперации будет возвращать значения от встроенного аппаратного генератора случайных чисел. Он присутствует в процессорах Intel Ivy Bridge и AMD64 с 2015 года. [16]

Работа с предвзятостью [ править ]

Битовый поток из таких систем склонен к смещению с преобладанием единиц или нулей. [ необходима цитата ] Есть два подхода к устранению предвзятости и других артефактов. Первый - спроектировать ГСЧ так, чтобы свести к минимуму смещение, присущее работе генератора. Один из методов исправления этого - обратная связь сгенерированного битового потока, отфильтрованного фильтром нижних частот, для регулировки смещения генератора. Согласно центральной предельной теореме , контур обратной связи будет иметь тенденцию хорошо настраиваться « почти все время ». Этот метод часто используют сверхвысокоскоростные генераторы случайных чисел. Даже в этом случае полученные числа обычно несколько необъективны.

Программное отбеливание [ править ]

Второй подход к преодолению предвзятости - уменьшить ее после генерации (программно или аппаратно). Существует несколько методов уменьшения смещения и корреляции, часто называемых алгоритмами « отбеливания », по аналогии с соответствующей проблемой создания белого шума из коррелированного сигнала.

Джон фон Нейман изобрел простой алгоритм, чтобы исправить простую систематическую ошибку и уменьшить корреляцию. Он рассматривает два бита одновременно (неперекрывающиеся), выполняя одно из трех действий: когда два последовательных бита равны, они отбрасываются; последовательность 1,0 становится 1; и последовательность 0,1 становится нулем. Таким образом, он представляет собой спадающий фронт с 1 и передний фронт с 0. Это устраняет простое смещение и легко реализуется в виде компьютерной программы или в цифровой логике. Этот метод работает независимо от того, как были сгенерированы биты. Однако он не может гарантировать случайность вывода. Что он может сделать (со значительным количеством отброшенных битов), так это преобразовать смещенный случайный поток битов в несмещенный.

Другой метод улучшения битового потока, близкого к случайному, заключается в том, чтобы исключить или исключить битовый поток с выходом высококачественного криптографически безопасного генератора псевдослучайных чисел, такого как Blum Blum Shub или надежного потокового шифра . Это может улучшить декорреляцию и смещение цифр при небольших затратах; это можно сделать с помощью оборудования, такого как ПЛИС, что быстрее, чем с помощью программного обеспечения.

Связанный метод, который уменьшает смещение в потоке битов, близком к случайному, состоит в том, чтобы взять два или более некоррелированных потока битов, близких к случайным, и исключить их вместе. Пусть вероятность того, что поток битов создаст 0, равна 1/2 + e , где -1/2 ≤ e ≤ 1/2. Тогда e - смещение потока битов. Если два некоррелированных потока битов со смещением e объединяются по принципу «исключающее или единое», то смещение результата будет равно 2 e 2 . Это можно повторить с другими битовыми потоками (см. Также лемму о накоплении ).

В некоторых проектах применяются криптографические хеш-функции, такие как MD5 , SHA-1 или RIPEMD-160, или даже функция CRC для всего или части битового потока, а затем используются выходные данные как случайный битовый поток. Это привлекательно, отчасти потому, что это относительно быстро.

Многие физические явления могут быть использованы для генерации битов с сильным смещением, но каждый бит не зависит от других. Счетчик Гейгера (с временем выборки больше, чем время восстановления трубки) или полупрозрачный зеркальный фотонный детектор генерируют потоки битов, которые в основном равны «0» (бесшумный или пропускающий) со случайной «1» (щелчок или отражение). Если каждый бит независим от других, стратегия фон Неймана генерирует один случайный несмещенный выходной бит для каждого из редких битов «1» в таком сильно смещенном потоке битов. Методы отбеливания, такие как Расширенная многоуровневая стратегия (AMLS) [17], могут извлекать больше выходных битов - выходных битов, которые столь же случайны и несмещены - из такого сильно смещенного потока битов. [18]

ГПСЧ с периодически обновляемым случайным ключом [ править ]

Другие конструкции используют то, что считается истинными случайными битами, в качестве ключа для алгоритма высококачественного блочного шифрования , принимая зашифрованный вывод как случайный поток битов. Однако в этих случаях необходимо соблюдать осторожность, чтобы выбрать подходящий режим блокировки . В некоторых реализациях PRNG запускается для ограниченного числа цифр, в то время как устройство генерирования аппаратных средств создает новое начальное число.

Использование наблюдаемых событий [ править ]

Программные инженеры, не имеющие настоящих генераторов случайных чисел, часто пытаются разработать их, измеряя физические события, доступные программному обеспечению. Примером может служить измерение времени между нажатиями клавиш пользователем, а затем выбор наименее значимого бита (или двух или трех) счетчика как случайной цифры. Аналогичный подход измеряет планирование задач, количество обращений в сеть, время поиска головки на диске и другие внутренние события. Один проект Microsoft включает очень длинный список таких внутренних значений, форму криптографически безопасного генератора псевдослучайных чисел . Лавовые лампы также использовались в качестве физических устройств для наблюдения, как в системе Lavarand .

Этот метод является рискованным, когда он использует события, управляемые компьютером, потому что умный злоумышленник может предсказать криптографический ключ, управляя внешними событиями. Это также рискованно, потому что предполагаемое событие, генерируемое пользователем (например, нажатия клавиш), может быть подделано достаточно изобретательным злоумышленником, что позволяет контролировать «случайные значения», используемые криптографией.

Однако при достаточной осторожности можно разработать систему, которая производит криптографически безопасные случайные числа из источников случайности, имеющихся в современном компьютере. Базовая схема состоит в том, чтобы поддерживать «пул энтропии» случайных битов, которые, как предполагается, неизвестны злоумышленнику. Новая случайность добавляется всякий раз, когда это возможно (например, когда пользователь нажимает клавишу), и сохраняется оценка количества битов в пуле, которая не может быть известна злоумышленнику. Некоторые из используемых стратегий включают:

- Когда запрашиваются случайные биты, верните это количество битов, полученных из пула энтропии (например, с помощью криптографической хеш-функции), и уменьшите оценку количества случайных битов, оставшихся в пуле. Если доступно недостаточно неизвестных битов, подождите, пока не станет доступно достаточно. Это верхний уровень устройства « / dev / random » в Linux, написанный Теодором Ц'о и используемый во многих других Unix-подобных операционных системах. Он обеспечивает высококачественные случайные числа, если оценки случайности входных данных достаточно осторожны. Устройство Linux "/ dev / urandom" - это простая модификация, которая игнорирует оценки случайности ввода и, следовательно, с меньшей вероятностью будет иметь высокую энтропию в результате.

- Поддерживайте потоковый шифр с ключом и вектором инициализации (IV), полученным из пула энтропии. Когда будет собрано достаточно битов энтропии, замените ключ и IV новыми случайными значениями и уменьшите оценочную энтропию, остающуюся в пуле. Это подход, используемый библиотекой тысячелистника . Он обеспечивает устойчивость к некоторым атакам и сохраняет труднодоступную энтропию.

(Де) централизованные системы [ править ]

Истинный генератор случайных чисел может быть (де) центральной службой. Одним из примеров централизованной системы, в которой может быть получено случайное число, является служба маяка случайности от Национального института стандартов и технологий ; другой пример - Random.org , сервис, который использует атмосферный шум для генерации случайных двоичных цифр (битов).

В качестве примера децентрализованной системы платформа Cardano использует участников своего децентрализованного протокола подтверждения ставки для генерации случайных чисел. [19]

Проблемы [ править ]

Очень легко неправильно сконструировать аппаратные или программные устройства, которые пытаются генерировать случайные числа. Кроме того, большинство из них «ломаются» незаметно, часто по мере разложения производя все меньше случайных чисел. Физическим примером может служить быстро уменьшающаяся радиоактивность детекторов дыма, упомянутых ранее, если бы этот источник использовался напрямую. Режимы отказа в таких устройствах многочисленны, они сложны, медленны и трудно обнаруживаются. Методы, сочетающие несколько источников энтропии, более надежны.

Поскольку многие источники энтропии часто довольно хрупкие и тихо выходят из строя, статистические тесты их выходных данных должны выполняться непрерывно. Многие, но не все, такие устройства включают такие тесты в программное обеспечение, которое считывает данные с устройства.

Атаки [ править ]

Как и другие компоненты криптографической системы, программный генератор случайных чисел должен быть спроектирован так, чтобы противостоять определенным атакам . Защититься от этих атак без аппаратного источника энтропии сложно.

Оценка энтропии [ править ]

Существуют математические методы оценки энтропии последовательности символов. Ни один из них не является настолько надежным, чтобы на его оценки можно было полностью положиться; всегда есть предположения, которые может быть очень трудно подтвердить. Они полезны для определения, например, достаточности энтропии в исходном пуле, но в целом они не могут отличить истинный случайный источник от псевдослучайного генератора. Этой проблемы можно избежать за счет консервативного использования аппаратных источников энтропии.

Тест производительности [ править ]

Аппаратные генераторы случайных чисел следует постоянно контролировать на предмет правильной работы. RFC 4086 , FIPS Pub 140-2 и NIST Special Publication 800-90b [20] включают тесты, которые могут быть использованы для этого. Также см. Документацию к новозеландской библиотеке криптографического программного обеспечения cryptlib .

Поскольку многие практические проекты полагаются на аппаратный источник в качестве входа, будет полезно, по крайней мере, проверить, что источник все еще работает. Статистические тесты часто могут обнаружить отказ источника шума, например, радиостанции, ведущей передачу по каналу, который считается пустым. Перед тем, как пропустить через «отбеливатель», необходимо отбирать образцы выходного сигнала генератора шума для тестирования. Некоторые дизайны отбеливателей могут пройти статистические тесты без случайного ввода. В то время как обнаружение большого отклонения от совершенства будет признаком того, что истинный источник случайного шума ухудшился, небольшие отклонения являются нормальным явлением и могут указывать на правильную работу. Корреляция смещения на входах для конструкции генератора с другими параметрами (например, внутренней температурой, напряжением на шине) может быть дополнительно полезна в качестве дополнительной проверки. К несчастью,с доступными в настоящее время (и предполагаемыми) тестами прохождения таких тестов недостаточно, чтобы быть уверенным, что выходные последовательности случайны. Тщательно подобранный дизайн, проверка того, что изготовленное устройство реализует этот дизайн, и постоянная физическая безопасность для защиты от несанкционированного доступа - все это может потребоваться в дополнение к тестированию для высокоэффективного использования.

См. Также [ править ]

- AN / CYZ-9

- Белл тестовые эксперименты

- / dev / случайный

- ЭРНИ

- Список генераторов случайных чисел

- Лотерея

- Экстрактор случайности

- RDRAND

- Модуль доверенной платформы

Ссылки [ править ]

- ^ Гальтон, Фрэнсис (1890). «Игральные кости для статистических экспериментов» (PDF) . Природа . 42 (1070): 13–14. Bibcode : 1890Natur..42 ... 13G . DOI : 10.1038 / 042013a0 . S2CID 4038609 . Дата обращения 14 мая 2014 .

- ↑ P-113 , Papers, Rand Corporation.

- ^ Cobine, Карри (1947), "Электрические генераторы шума", Труды IRE (сентябрь 1947): 875-9

- ^ Отчет монографии , Rand Corporation.

- ^ Шнайер, Брюс (1995-11-01). «Другие поточные шифры и настоящие генераторы случайных последовательностей». Прикладная криптография (второе изд.). John Wiley & Sons, Inc. стр. 423. ISBN. 978-0-471-11709-4.

- ^ «Каждое ядро распадается спонтанно, наугад, в соответствии с слепой работой случая». Q для Quantum , Джон Гриббин

- ^ Анантасвами, Анил. «Как превратить квантовый компьютер в абсолютный генератор случайности» . Журнал Quanta . Проверено 22 июня 2019 .

- ^ 6D4 Ссылка на электронную лампу , Sylvania.

- ^ Маранди, А .; NC Leindecker; К.Л. Водопьянов; Р.Л. Байер (2012). «Полностью оптическая квантовая генерация случайных битов из бинарной фазы параметрических генераторов». Опт. Экспресс . 20 (17): 19322–19330. arXiv : 1206.0815 . Bibcode : 2012OExpr..2019322M . CiteSeerX 10.1.1.758.4608 . DOI : 10,1364 / OE.20.019322 . PMID 23038574 . S2CID 8254138 .

- ^ Leuchs, Герд; Марквардт, Кристоф; Андерсен, Ульрик Л .; Мауэрер, Вольфганг; Донг, Руифан; Сыч, Денис; Виттманн, Кристофер; Габриэль, Кристиан (2010). «Генератор уникальных квантовых случайных чисел на основе вакуумных состояний». Природа Фотоника . 4 (10): 711–715. Bibcode : 2010NaPho ... 4..711G . DOI : 10.1038 / nphoton.2010.197 . ISSN 1749-4893 .

- ^ Сымул, Т .; С.М. Асад; П.К. Лам (2011). «Демонстрация в реальном времени генерации квантовых случайных чисел с высокой скоростью передачи данных с помощью когерентного лазерного света». Прил. Phys. Lett . 98 (23): 231103. arXiv : 1107.4438 . Bibcode : 2011ApPhL..98w1103S . DOI : 10.1063 / 1.3597793 . S2CID 31596249 .

- ^ а б Роджер Р. Дубе (2008). «Генерация аппаратного ключа» . Аппаратные методы компьютерной безопасности для победы над хакерами: от биометрии до квантовой криптографии . Джон Вили и сыновья. С. 47–50. ISBN 978-0-470-42547-3.

Тепловой шум не возникает в квантовомеханическом процессе.

- ^ Анализ генератора случайных чисел Linux (PDF) , IACR

- ^ Руководство по проектированию набора микросхем Intel® 810 корпорации Intel, июнь 1999 г., гл. 1.3.5, п. 1-10.

- ^ Лейси, Джон Б.; Дональд П. Митчелл; Уильям М. Шелл (1993). «CryptoLib: криптография в программном обеспечении» (PDF) . Proc. 4-й уровень безопасности USENIX. : 1–17. Архивировано 29 июня 2017 года из оригинального (PDF) .

- ^ "Руководство программиста архитектуры AMD64 Том 3: Общие и системные инструкции" (PDF) . Руководства, руководства и документы ISA AMD для разработчиков . Июнь 2015 . Проверено 16 октября 2015 года .

- ^ Переса, Юваль (март 1992), "Методика переборе фон Неймана для извлечения случайных битов", Летопись статистики , 20 (1): 590-97, DOI : 10,1214 / AOS / 1176348543.

- ^ Кроули, Пол , Генерация случайных двоичных данных из счетчиков Гейгера , Cipher Goth.

- ^ «Решение масштабируемой случайности» . iohk.io . 6 июня 2017 . Проверено 14 сентября 2020 года .

- ^ Элейн Баркер и Джон Келси, Рекомендации по источникам энтропии, используемым для генерации случайных битов, NIST SP 800-90b

Общие ссылки [ править ]

- Браун, Джордж В. (июнь 1949 г.), История миллионов цифр Рэнда , документы, RAND Corporation.

- Браун, Бернис (октябрь 1948 г.), Некоторые тесты случайности миллиона цифр , документы, RAND Corporation.

- «Тип трубки 6D4», Справочник по электронным трубкам , Сильвания, 1957 г..

- Миллион случайных цифр со 100000 нормальными отклонениями , RAND Corporation.

- Гальтон, Фрэнсис (1890), «Игра в кости для статистических экспериментов» , Nature , 42 (1070): 13–4, Bibcode : 1890Natur..42 ... 13G , doi : 10.1038 / 042013a0.

- Генератор случайности и подлинных случайных чисел с функциями самотестирования (PDF) , Япония: LE Tech RNG.

Внешние ссылки [ править ]

- RFC 4086 по рекомендациям случайности для безопасности (заменяет более ранний RFC 1750) , IETF.

- Генератор случайных чисел Intel (PDF) , Intel.

- ProtegoST SG100 , ProtegoST, «Аппаратный генератор случайных чисел» на основе квантовой физики источника случайных чисел из стабилитрона ».